блокхост эцп что это

Программный комплекс «Litoria Desktop 2»

Программный комплекс «Litoria Desktop 2» предоставляет пользователю возможность полного отказа от бумажного документооборота и перехода к электронному юридически значимому и конфиденциальному взаимодействию (корпоративному, межкорпоративному, трансграничному)

Заполните форму для получения демоверсии

Заполните форму для получения демоверсии

Заполните форму для получения демоверсии

Заполните форму для получения демоверсии

Откажитесь от бумажной волокиты прямо сейчас

ПК «Litoria Desktop 2» устанавливается на рабочем месте пользователя в «один клик»

Отсутствует необходимость в развертывании дополнительных элементов информационной инфраструктуры, не требуется специальных навыков и технических знаний

ПК «Litoria Desktop 2» имеет простой и понятный интерфейс

Это позволяет сократить расходы на обучение персонала, а также сделать эффективным процесс взаимодействия пользователя с продуктом

Вы всегда будете уверены в юридической значимости электронных документов

ПК «Litoria Desktop 2» позволяет уйти от «бумажного» документооборота и перевести его в электронный вид

Электронный архив, созданный непосредственно на рабочем месте, существенно сократит как время поиска нужного документа, так и затраты на хранение «бумажных» документов

ПК «Litoria Desktop 2» совместим с различными операционными системами, сторонними средствами ЭП и шифрования и аппаратными средствами криптографической защиты

Вам не нужно беспокоиться о технической совместимости и отсутствии ПК «Litoria Desktop» у Ваших партнеров

ПК «Litoria Desktop 2» реализует функциональные возможности ДТС – клиента

Это позволит Вам работать с зарубежными партнерами

ПК «Litoria Desktop 2» ведет подробный аудит действий пользователя

Журнал аудита содержит весомую базу данных для разбора конфликтных ситуаций и событий информационной безопасности

ПК «Litoria Desktop 2» реализует лучшие международные практики (с успехом проходит 224 теста NIST)

Пользователи могут быть уверены в корректности функционирования решения

Как это работает?

Если у вас возникли вопросы по продукту, пожалуйста, обратитесь к нашим специалистам, заполнив форму ниже.

Основным назначением ПК «Litoria Desktop 2» является создание, добавление, заверение и проверка электронной подписи (ЭП), а также шифрование и извлечение файлов. В ПК «Litoria Desktop 2» реализована возможность выполнения одновременных операций создания ЭП и шифрования, извлечения и проверки ЭП.

Кроме того, продукт позволяет выполнить функции

Условия применения

ПК «Litoria Desktop 2» функционирует под управлением следующих операционных систем:

Дополнительно должно быть установлено следующее программное обеспечение:

Минимальные требования к рабочей станции, на которую устанавливается ПК «Litoria Desktop 2», обусловлены применением ОС.

Входные данные

Входные данные для ПК «Litoria Desktop 2» зависят от выполняемой операции.

В таблице 1 приведены входные данные для основных функций комплекса.

Функция

Входные данные

Примечание

Создание нового запроса на сертификат

1. Название файла-запроса и его расположение

2. Криптопровайдер (указанный вручную), с помощью которого будет создан ключевой контейнер

3. Информация о ключевом контейнере (имя, заданное автоматически или вручную, пин-код)

4. Параметры ключевой пары (алгоритм, длина ключа проверки ЭП и параметры применения)

5. Идентификационная информация о пользователе (указанная вручную

6. Параметры ключа и сертификата (указанные вручную)

Для выполнения данной функции необходимо наличие ключевого носителя

Создание запроса на основе имеющегося сертификата

1. Название файла-запроса и его расположение

2. Криптопровайдер (указанный вручную), с помощью которого будет создан ключевой контейнер

3. Информация о ключевом контейнере (имя, заданное автоматически или вручную; пин-код)

4. Параметры ключевой пары (алгоритм, длина ключа проверки ЭП и параметры применения)

5.Сертификат подписчика, на основе которого будет создан запрос

Для выполнения данной функции необходимо наличие ключевого носителя с ключом ЭП подписчика, на основе которого будет создан запрос.

Установка сертификата на устройство

1. Файл сертификата, полученный в ответ на запрос из удостоверяющего центра

Для выполнения данной функции необходимо иметь ключевой носитель, с использованием которого создавался запрос на сертификат.

Просмотр сертификатов в контейнерах

1. Криптопровайдер, на основе которого были созданы ключевые контейнеры с сертификатами

2. Информация о ключевом контейнере

Для выполнения данной функции необходимо наличие ключевого носителя с контейнерами.

1. Файл сертификата, который необходимо скопировать в хранилище сертификатов

2. Хранилище сертификатов (указанное автоматически или вручную), в которое необходимо скопировать сертификат

1. Сертификат (указанный вручную в хранилище), который необходимо скопировать на локальный диск

2. Формат файла сертификата (указанный вручную)

1. Сертификат (указанный вручную в хранилище)

Детальный просмотр сертификата

1. Сертификат (указанный вручную в хранилище)

Проверка статуса сертификата

1. Сертификат (указанный вручную в хранилище)

1. Файл произвольного типа

2. Сертификат подписчика (указанный вручную)

3. Параметры ЭП (указанные вручную)

Для выполнения данной функции необходимо наличие ключевого носителя с ключом ЭП подписчика

1. Подписанный файл

2. Сертификат подписчика (указанный вручную)

3. Параметры ЭП (указанные вручную)

Для выполнения данной функции необходимо наличие ключевого носителя с ключом ЭП подписчика

1. Подписанный файл

2. Параметры проверки ЭП (указанные вручную)

1. Файл произвольного типа

2. Сертификаты получателей (указанные вручную)

3. Настройки шифрования (указанные вручную)

1. Зашифрованный файл

Создание ЭП и шифрование файла

1. Файл произвольного типа

2. Сертификат подписчика (указанный вручную)

3. Сертификаты получателей (указанные вручную)

4. Параметры ЭП (указанные вручную)

5. Настройки шифрования (указанные вручную)

Извлечение файла и проверка ЭП

1. Подписанный и зашифрованный файл

2. Параметры проверки ЭП (указанные вручную)

Выходные данные

Результатом выполнения операций шифрования и создания ЭП ПК «Litoria Desktop 2» являются файлы, имеющие специальные расширения (таблица 2).

Таблица 2. Типы и описания файлов.

Иконка

Тип файла

Расширение файла

Описание

подписан в DER-кодировке или в BASE64-кодировке

зашифрован в DER-кодировке или в BASE64-кодировке

Подписанный и зашифрованный файл

подписан и зашифрован в DER-кодировке или в BASE64-кодировке

При совмещенной операции «Создание ЭП и шифрование файла» ПК «Litoria Desktop 2» не встраивает ЭП в файлы форматов PDF, XML и ODF, а создает для них подпись в формате CAdES.

Функциональные возможности

ПК «Litoria Desktop 2» предоставляет пользователю возможность выполнить подготовительные мероприятия для работы с функциями PKI:

Для обеспечения PKI-функциональности ПК «Litoria Desktop 2» выполняет следующие функции:

Создание нового запроса на сертификат ключа проверки ЭП

Для выполнения операций создания/добавления/заверения ЭП пользователю необходимо иметь сертификат ключа проверки ЭП (сертификат).

Сертификат содержит идентификационную информацию о пользователе (в том числе его имя), ключ проверки ЭП и уникальную ЭП, которая закрепляет сертификат за удостоверяющим центром (УЦ), который его создал. Ключ ЭП, соответствующий ключу проверки ЭП должен находиться в контейнере на отчуждаемом носителе. В качестве отчуждаемого носителя может использоваться любой носитель (например, сменный носитель с интерфейсом USB и др.).

С помощью ПК «Litoria Desktop 2» можно создать запрос на новый сертификат. Для этого надо указать имя выходного файла, криптопровайдер, имя ключевого контейнера, личную идентификационную информацию пользователя и информацию о создаваемом сертификате, такую как использование ключа и назначение сертификата. При выполнении операции создания запроса осуществляется так же создание ключевой пары (ключ проверки ЭП – ключ ЭП). Созданный запрос отправляется на рассмотрение в УЦ, и на основе него УЦ выпустит пользовательский сертификат.

Создание запроса на основе имеющегося сертификата

ПК «Litoria Desktop 2» позволяет создать запрос на новый сертификат на основе имеющегося сертификата, у которого истекает или уже истек срок действия.

Для создания запроса на сертификат на основе имеющегося необходимо указать имя выходного файла, криптопровайдер, имя ключевого контейнера и выбрать сертификат, на основе которого надо создать запрос на новый сертификат.

Установка сертификата на устройство

ПК «Litoria Desktop 2» позволяет выполнить установку сертификата ключа проверки ЭП на устройство, которое ранее использовалось для создания запроса и содержит контейнер ключа ЭП к этому сертификату.

Просмотр сертификатов в контейнерах

С помощью ПК «Litoria Desktop 2» можно выполнить просмотр сертификатов, созданных на основе различных криптопровайдеров, во всех имеющихся контейнерах. И установить выбранный сертификат в хранилище «Личное».

Управление сертификатами

ПК «Litoria Desktop 2» позволяет работать с системными хранилищами сертификатов. Существуют возможности импорта, экспорта и удаления сертификатов, а также просмотра хранилища сертификатов.

С помощью ПК «Litoria Desktop 2» можно выполнить операции установки корневого сертификата и сертификатов других пользователей.

Также с помощью функции Импорт можно установить сертификат из файла, полученного от УЦ в ответ на отправленный запрос, в хранилище сертификатов «Личное».

Просмотр списка криптопровайдеров

С помощью ПК «Litoria Desktop 2» можно выполнить просмотр установленных на компьютере криптопровайдеров и информацию о них.

Удаление контейнера ключа ЭП

ПК «Litoria Desktop 2» позволяет удалить контейнер ключа ЭП с ключевого отчуждаемого носителя.

Управление настройками комплекса

ПК «Litoria Desktop 2» предоставляет возможность создать настройки для типовых операций: установить кодировку выходных файлов операций, указать информацию для подключения к прокси-серверу, установить адрес службы штампов времени, указать имя рабочей директории, выбрать сертификат подписчика, указать параметры создания и проверки ЭП, выбрать сертификаты получателей и другое.

Создание ЭП

ЭП – реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки и полученный в результате криптографического преобразования информации с использованием ключа ЭП. С помощью ЭП можно идентифицировать владельца сертификата ключа проверки ЭП, а также установить отсутствие искажения информации в электронном документе.

Для создания ЭП должен быть осуществлен выбор сертификата ключа проверки ЭП и параметров создания ЭП.

К параметрам создания ЭП относятся:

Процесс создания усовершенствованной ЭП делится на следующие этапы:

Добавление ЭП

В случае, когда в подписании документа участвует несколько лиц, и каждый должен поставить в нем свою ЭП, используется операция добавления ЭП. В отличие от операции создания ЭП, добавление ЭП производится в уже подписанный ранее документ.

В ПК «Litoria Desktop 2» существует возможность добавления ЭП, созданной на криптографическом алгоритме, отличном от ГОСТ, например, RSA.

Заверение ЭП

ПК «Litoria Desktop 2» позволяет формировать заверяющую ЭП. С помощью этого типа подписи можно заверить ЭП другого пользователя, сформировав ЭП на значении ЭП другого пользователя, тем самым косвенно подписывая сами данные.

Перед созданием заверяющей подписи производится проверка ЭП, чтобы было достоверно известно, какие подписи уже существуют в документе, и их статус.

Дальнейшая операция по заверению ЭП аналогична созданию ЭП.

Заверение ЭП возможно лишь для подписанных ранее файлов.

Проверка ЭП

Проверка ЭП подразумевает подтверждение подлинности ЭП в электронном документе, то есть:

Проверка отделенной ЭП подразумевает проверку корректности самого файла ЭП.

Использование службы DVCS

Подписанный указанным сертификатом DVCS-запрос отправляется для проверки на сервер службы доверенной третьей стороны, а в ответ сервер присылает информацию о действительности ЭП (VSD-запрос) или статусе сертификата ключа проверки ЭП (VPKC-запрос).

Шифрование файла

Шифрование производится с использованием ключа проверки ЭП, содержащегося в сертификате получателя. Ключ ЭП есть только у владельца использованного сертификата ключа проверки ЭП. Таким образом, при шифровании файла никто, кроме владельца ключа ЭП, не сможет его расшифровать.

ПК «Litoria Desktop 2» может производить шифрование файла сразу для нескольких получателей, при этом их сертификаты должны быть созданы с помощью криптографического алгоритма, относящегося к стандарту единому для всех участников операции. Для каждого сертификата получателя пользователь может просмотреть статус, чтобы на его основании сделать вывод о пригодности данного сертификата для операции.

Извлечение файла

При получении зашифрованного документа извлечение (расшифровывание) пройдет успешно при условии наличия ключа ЭП, связанного с одним из ключей проверки ЭП, на которых производилось шифрование файла. Если существует несколько ключей ЭП, которым соответствуют несколько ключей проверки ЭП, участвующих при шифровании, то расшифровывание произойдет на первом из ключей ЭП. После извлечения можно получить информацию о том, на каком сертификате была произведена операция расшифровывания.

Универсальная операция создания ЭП и шифрования файла

ПК «Litoria Desktop 2» предоставляет возможность одновременного создания ЭП и шифрования. Все действия, выполняемые при этом, аналогичны одиночным операциям создания ЭП и шифрования.

Универсальная операция извлечения файла и проверки ЭП

Функциональность проверки идентична отдельным проверкам – вначале выполняется извлечение, потом проверка ЭП.

После выполнения операции пользователю становится доступна следующая информация:

Обзор СЗИ Блокхост-Сеть 2.0

Средство защиты информации «Блокхост-Сеть 2.0» предназначено для защиты информационных ресурсов от несанкционированного доступа в локальных вычислительных сетях на базе персональных компьютеров под управлением Microsoft Windows. Решение дополняет и усиливает собственные возможности защиты операционной системы, создавая тем самым доверенную рабочую среду функционирования процессов.

Сертификат AM Test Lab

Номер сертификата: 228

Дата выдачи: 20.08.2018

Срок действия: 20.08.2023

Введение

Защита рабочих станций и серверов от несанкционированного доступа (НСД) является базисом при обеспечении информационной безопасности инфраструктуры компании. Угрозы НСД ведут к утечкам конфиденциальных данных и утрате их целостности, что в свою очередь приводит к целому ряду негативных последствий для организации: от репутационного ущерба и финансовых потерь до приостановки бизнес-процессов.

Для защиты серверов и рабочих станций по требованию регуляторов используются специализированные наложенные средства защиты информации (сокращенно СЗИ от НСД). Сегодня на российском рынке информационной безопасности представлено большое количество СЗИ от НСД. На нашем сайте уже публиковался «Обзор сертифицированных средств защиты информации от несанкционированного доступа (СЗИ от НСД)». В этом обзоре мы расскажем о подробно о продукте в линейке средств защиты информации компании «Газинформсервис» — «Блокхост-Сеть 2.0».

Архитектура «Блокхост-Сеть 2.0» и механизмы защиты

СЗИ от НСД «Блокхост-Сеть 2.0» состоит из клиентской и серверной части.

Клиентская часть обеспечивает защиту рабочей станции от НСД к информации и может работать как на автономной рабочей станции, так и на рабочей станции в составе сети. Настройка клиентской части может быть выполнена через локальную или серверную консоль администрирования СЗИ «Блокхост-Сеть 2.0».

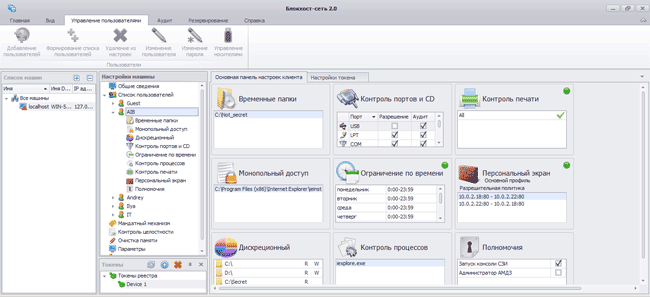

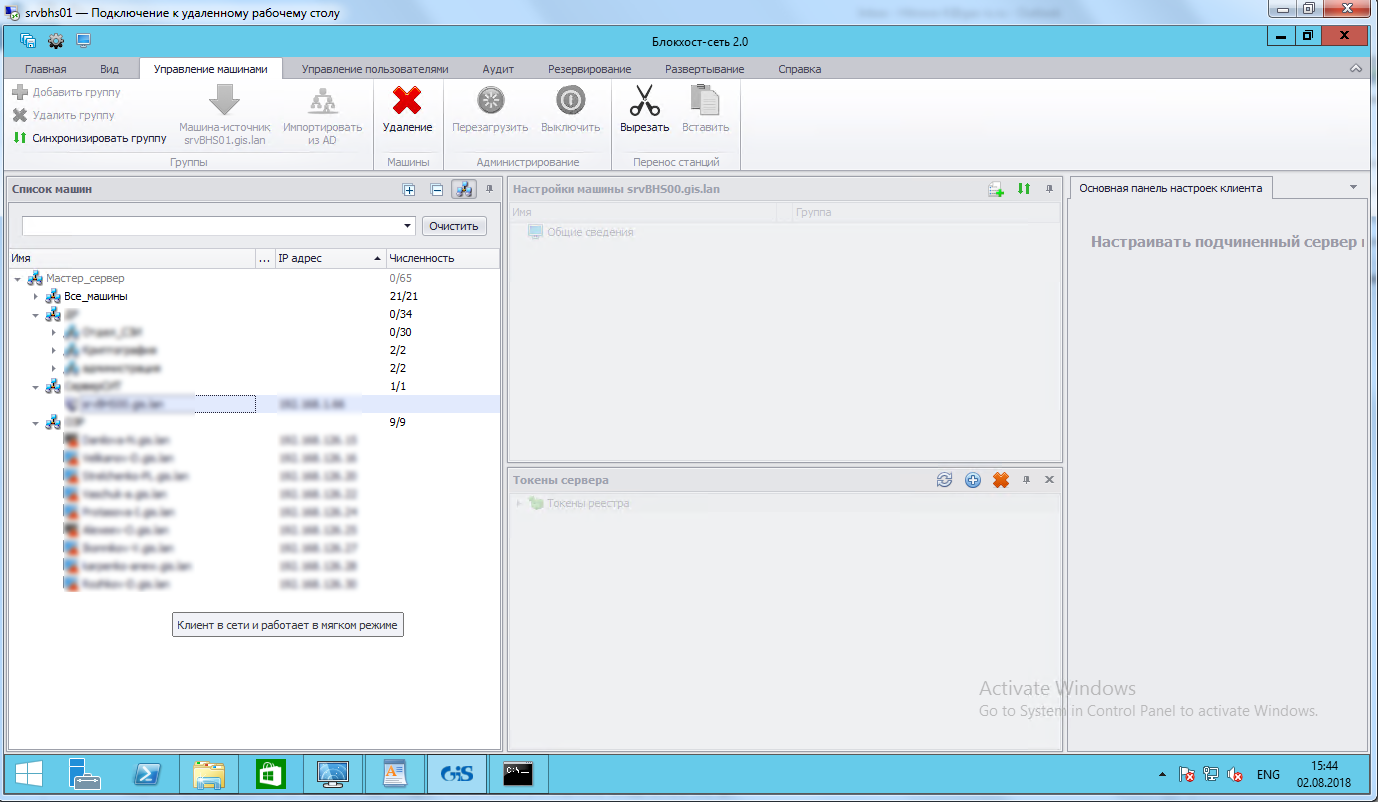

Рисунок 1. Локальная консоль администратора безопасности «Блокхост-Сеть 2.0»

Серверная часть СЗИ «Блокхост-Сеть2.0» выполняет функции централизованного управления удаленными рабочими станциями:

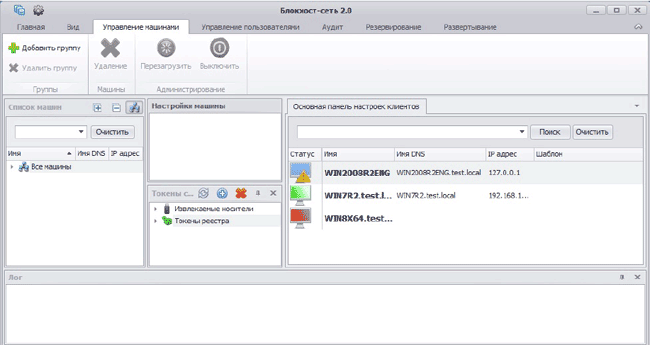

Рисунок 2. Серверная консоль администрирования СЗИ «Блокхост-Сеть 2.0»

В рамках клиентской части реализованы базовые механизмы защиты операционной системы. К ним относятся:

Системные требования и поддерживаемые технологии

Минимальные системные требования «Блокхост-Сеть 2.0» приведены в таблице ниже:

Таблица 1. Минимальные системные требования «Блокхост-Сеть 2.0»

| Характеристика | Клиентская часть «Блокхост-Сеть 2.0» | Серверная часть «Блокхост-Сеть 2.0» |

| Поддерживаемые ОС | Windows Server 2008R2, Windows Vista, Windows 7, Windows 8/8.1, Windows 10, Windows Server 2012/2012R2, Windows Server 2016 | Windows Server 2008R2,Windows Server 2012/2012R2, Windows Server 2016 |

| Аппаратные характеристики | Минимальные требования к производительности АРМ и серверов обусловлены требованиями используемых операционных систем | |

| Дополнительные программные модули | .NET Framework 3.5.NET Framework 4.0 с обновлением NDP40-KB2468871 или вышеДрайверы для работы со смарт-картами | |

| Поддерживаемые ключевые носители/смарт-карты | eToken,SafeNet,ruToken,JaCarta,ESMART Token,Avest,USB-накопители,дискеты 3,5”,персональный идентификатор пользователя в реестре Windows | |

Соответствие требованиям регуляторов

«Блокхост-Сеть 2.0» сертифицировано ФСТЭК России (сертификат № 3740 от 30 ноября 2016 года) на соответствие требованиям:

Таким образом, «Блокхост-Сеть 2.0» может использоваться для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (государственная тайна с грифом «Совершенно секретно»).

Работа с «Блокхост-Сеть 2.0»

Подробно останавливаться на настройке всех реализованных механизмов защиты мы не будем. Описание всех возможностей СЗИ «Блокхост-Сеть 2.0» можно найти в «Руководстве администратора» на странице продукта. Расскажем лишь о некоторых наиболее интересных на наш взгляд функциях — централизованное развертывание системы, централизованное управление токенами с помощью панели администратора и групповое управление параметрами безопасности.

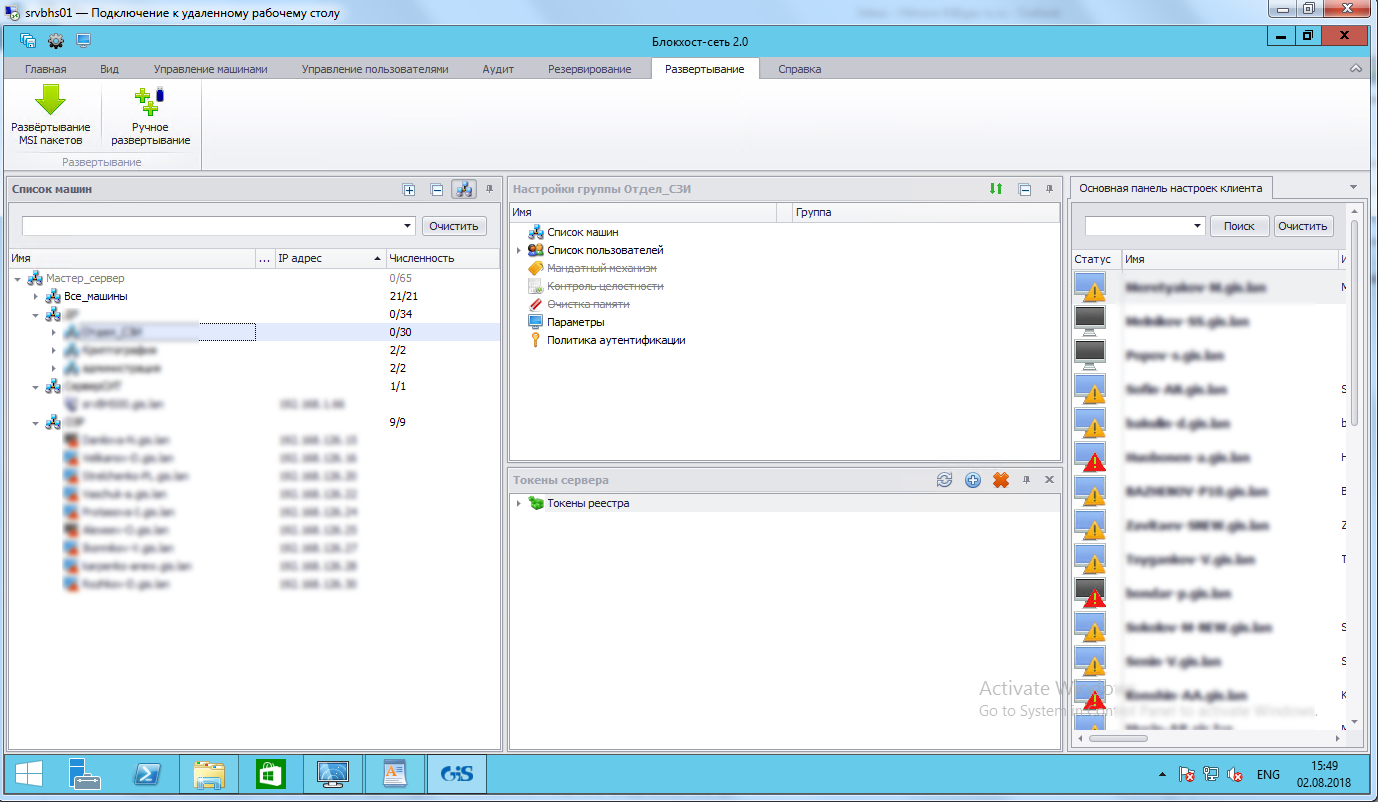

Централизованное развертывание системы «Блокхост-Сеть 2.0»

Серверная часть позволяет администратору со своего рабочего места устанавливать новые клиентские части на подчиненные рабочие станции и управлять настройками системы с помощью средств серверной консоли. Тем самым администратор получает инструмент для определения политик безопасности системы.

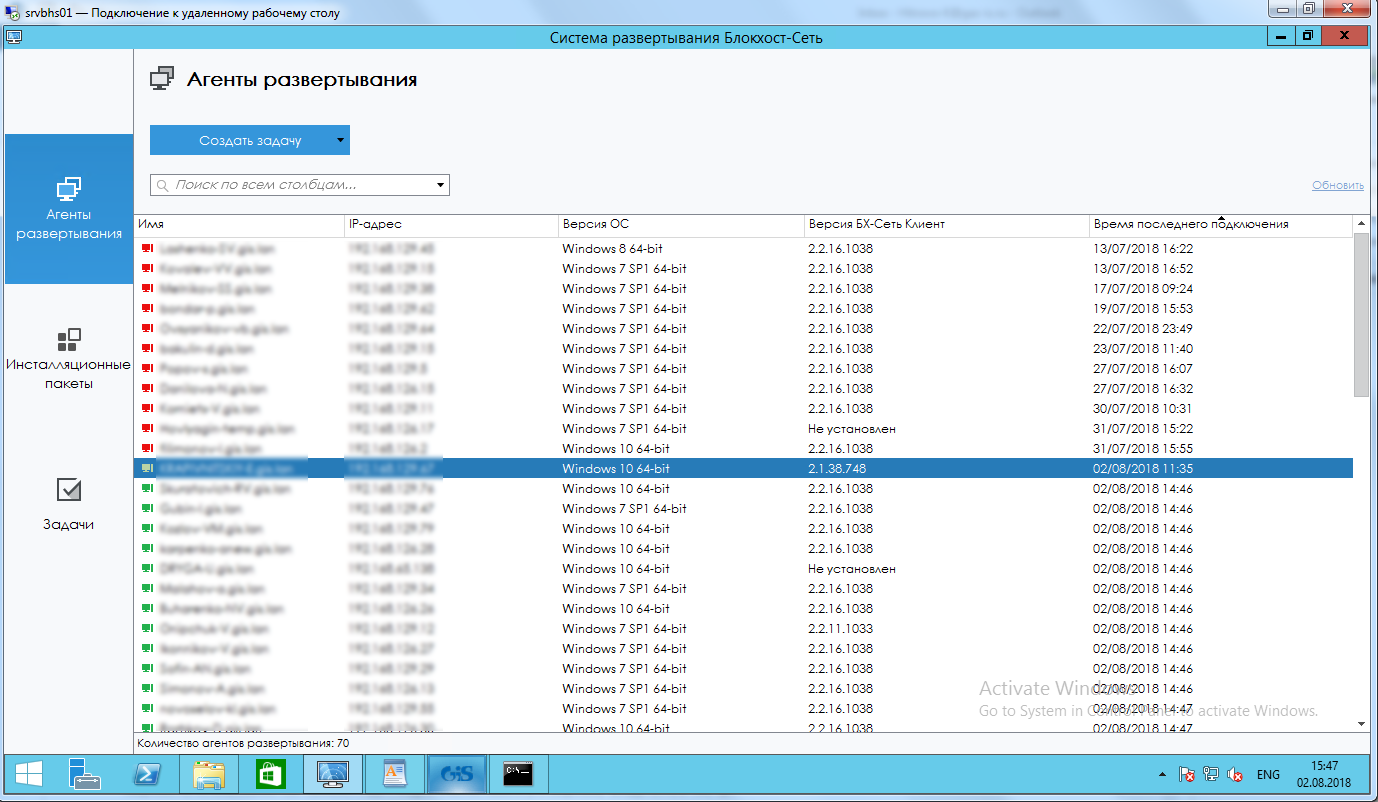

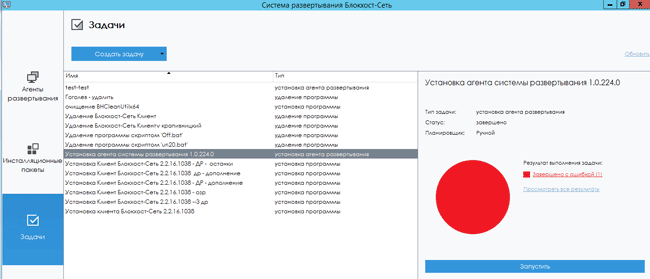

Централизованное развертывание системы может быть произведено как с использованием средств серверной консоли панели администратора, так и с помощью специально разработанной для решения этой задачи подсистемы развертывания. Подсистема позволяет назначать задачи по установке клиентских частей СЗИ, устанавливать расписание их выполнения, а также получать расширенную обратную связь об успехе установки и состоянии защищенности подчиненных рабочих станций. Те же функции доступны и при централизованной установке стороннего программного обеспечения.

Рисунок 3. Развертывание «Блокхост-Сеть 2.0» с помощью агентов развертывания

Рисунок 4. Установка агентов развертывания «Блокхост–Сеть 2.0» при помощи назначения задачи по установке клиентских частей СЗИ

Помимо этого, из серверной консоли СЗИ от НСД «Блокхост-Сеть 2.0» возможно производить удаленное управление контролируемыми рабочими станциями и обновление СЗИ, перезагрузку и выключение рабочих станций, управление пользователями.

Рисунок 5. Удаленное управление контролируемыми рабочими станциями «Блокхост-Сеть 2.0»

Сервера СЗИ могут быть выстроены в многоуровневую систему с возможностью распространения политик безопасности по всей иерархии. Неограниченное количество уровней вложенности иерархии позволяет как распределить нагрузку по нескольким серверам «Блокхост-Сеть 2.0», сохраняя единую точку управления сетью безопасности, так и создать иерархическую структуру серверов «Блокхост-Сеть 2.0» в удаленных офисах или дочерних структурах компании.

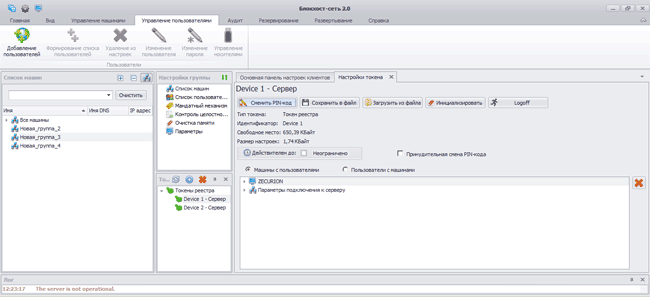

Централизованное управление токенами в серверной консоли

Все токены в «Блокхост–Сеть 2.0» можно разделить на две категории: отчуждаемые токены и считыватели типа реестра (они же — виртуальные токены). Флэш-накопители и защищенные токены всех типов, такие как eToken, JaCarta, ruToken относятся к первой категории. Этот тип токенов используется для построения системы двухфакторной аутентификации. Как показала практика, использование отчуждаемых токенов для развертывания клиентов «Блокхост-Сеть 2.0» нецелесообразно. Их настройка приводила к существенному осложнению процесса установки, увеличению временных и эксплуатационных затрат на развертывание СЗИ.

Для этого в «Блокхост-Сеть 2.0» были введены так называемые виртуальные токены. Это области реестра, в которые в зашифрованном виде записывается информация, аналогичная той, что содержится на отчуждаемых токенах. При этом такие считыватели имеют ряд преимуществ перед отчуждаемыми токенами: они всегда присутствуют в машине при ее корректном запуске, а количество пользователей на одном считывателе, как и количество самих считывателей, ограниченно только размерами жесткого диска, в то время как для отчуждаемого токена такие ограничения составляют около 100 пользователей.

Серверная консоль «Блокхост-Сеть 2.0» предоставляет администратору безопасности широкие возможности по управлению и администрированию токенов сети безопасности СЗИ. Администратор безопасности имеет возможность просматривать подключенные к клиенту токены всех типов, удалить или добавить виртуальный считыватель для выбранного клиента, а также войти на токен и получить доступ к меню его управления.

Рисунок 6. Настройка токенов в серверной консоли «Блокхост-Сеть 2.0»

В окне управления токеном администратор имеет возможность произвести следующие действия: просматривать и редактировать список заведенных на токене пользователей и рабочих станций, произвести экспорт и импорт ключевого контейнера токена в зашифрованный файл, инициализировать токен, ограничить время жизни токена или заблокировать его, а также сменить пин-код данного токена.

В окне управления токенами все токены в списке доступны для добавления пользователю. Отвязать токен от пользователя можно с помощью пункта меню «Удалить» в меню «Изменить статус носителя». При этом важно понимать, что эта процедура не приведет к удалению или инициализации выбранного носителя. При выполнении операции выбранный носитель будет удален из конфигурационного файла «Блокхост-Сеть 2.0» для выбранного пользователя. На практике это означает, что выбранный пользователь больше не сможет осуществлять интерактивный вход с данным токеном. Функция блокировки (разблокировки) токена работает похожим образом, с той разницей, что возможность входа пользователя с данным токеном блокируется путем внесения отметки о блокировке в конфигурационный файл «Блокхост-Сеть 2.0». Пользователь с заблокированным токеном также не сможет выполнить интерактивный вход в операционную систему. Разблокировка делает токен опять доступным для входа выбранного пользователя.

Групповое управление параметрами безопасности в «Блокхост-Сеть 2.0»

Начиная со сборки 2.2.16.1038 в серверной консоли «Блокхост-Сеть 2.0» появились механизмы, позволяющие производить групповую настройку любых параметров безопасности СЗИ. Таких механизмов два: настройки параметров безопасности рабочей станции и настройки параметров ее пользователей.

Рисунок 7. Управление настройками группы в серверной консоли «Блокхост–Сеть 2.0»

Настройки пользовательских механизмов «Блокхост-Сеть 2.0» (контроль печати, дискреционный доступ, аутентификация, контроль портов, контроль процессов, полномочия администрирования) привязаны к доменным группам пользователей, настройки остальных механизмов задаются для всей станции. К настройкам машин относятся следующие параметры: мандатный механизм, контроль целостности, очистка памяти, политики аутентификации, включение или отключение мягкого режима, адрес и порт syslog-сервера.

Групповая настройка параметров производится в группах машин с помощью серверной консоли «Блокхост-Сеть 2.0». Настраивая параметры верхней группы, можно определять политику безопасности для всех вложенных групп и станций. В «Блокхост-Сеть 2.0» предусмотрена визуализация результирующей политики по любому механизму СЗИ на рабочих станциях до применения настройки. Групповые настройки параметров можно производить в том числе и по иерархии серверов.

Группа пользователей Active Directory с привязанными к ней настройками пользовательских механизмов «Блокхост-Сеть 2.0» называется «Политика групп пользователей» (сокращенно — ПГП). Один и тот же пользователь может входить в несколько групп одновременно, и на него будет распространятся действие нескольких ПГП. При этом заданные настройки буду браться из группы, обладающей наибольшим приоритетом.

Политики могут распространятся в двух режимах: «Задано» и «Замок». В режиме «Задано» настройки можно переопределить на любом нижнем уровне иерархии, так как они будут открыты для редактирования. Если у группы или сервера, где было выполнено переопределение, есть свои дочерние группы или сервера, то на них будут распространяться уже переопределенные настройки.

Если администратор безопасности хочет распространить по иерархии настройки без возможности их переопределения на уровнях ниже, то следует использовать так называемый режим «Замок». При этом администраторы нижних уровней иерархии не смогут отказаться или видоизменить параметры политик.

Выводы

СЗИ от НСД «Блокхост-Сеть 2.0» способно обеспечить безопасность рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования, дополняя и усиливая собственные возможности защиты операционной системы, создавая тем самым доверенную рабочую среду функционирования процессов. Наличие единой консоли управления упрощает администрирование СЗИ, а интегрированность защитных механизмов между собой исключает возможность нарушения функционирования защищаемой системы.

Необходимо отметить, что в продукте реализован целый ряд защитных механизмов, позволяющих выполнить различные требования законодательства Российской Федерации в части обеспечения безопасности информации. Наличие сертификата ФСТЭК России позволяет использовать продукт для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (государственная тайна с грифом «Совершенно секретно»).

Из явных недостатков в настоящее время можно выделить следующее: отсутствие решения для операционных систем семейства Linux и macOS, а также сертификацию модуля межсетевого экранирования по старым требованиям ФСТЭК России (т. е. модуль межсетевого экранирования нельзя будет использовать как сертифицированное решение во вновь создаваемых ГИС, ИСПДн и т. д., где требования по сертификации являются обязательными. В уже существующих ГИС, ИСПДн и т. д. его применение допускается).

Преимущества:

Недостатки:

- блоку прекрасно удавались запевки стихотворений первые строки что как известно

- блокчейн артерии что такое